라우터의 부팅과정 조절하기

라우터에 전원이 들어오면 라우터는 POST(Power-On Self-Test) 과정을 거치는데 라우터 내부의 ROM 칩에 들어있는 진단 루틴을 시작해서 하드웨어와 인터페이스, 그리고 소프트웨어 등을 점검하는 과정이다. POST가 끝나면 이어서 라우터의 운영체제인 IOS 이미지 파일을 ROM, Flash 메모리, TFTP 서버 등에서 찾아서 RAM에 로드시켜서 실행한다. TFTP 서버는 UDP를 사용하는 프로토콜로써 파일을 송수신하는데 사용되지만 보안에 취약하다.

IOS를 찾는 순서는 ‘Flash 메모리(하드디스크) ->TFTP 서버(파일서버) ->ROM(안전모드)’ 순서이다. ROM에 있는 운영체제는 간단한 버전으로써 어딘가에서 풀 버전을 로드하는데 필요한 기능만 들어있다. Windows 컴퓨터에서의 안전모드와 비슷한 기능을 수행한다.

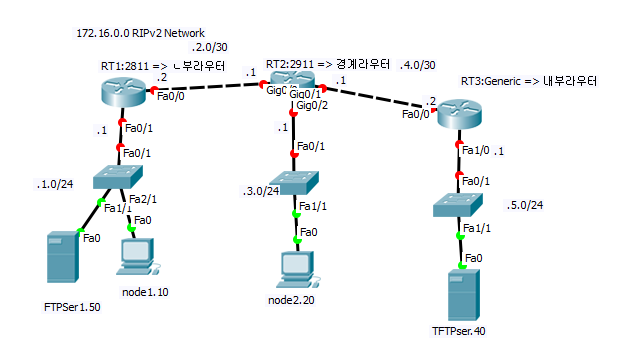

RT2를 경계라우터로 설정하고 나머지 RT1,RT3를 내부라우터로 설정할것이다.

여기서 노드(FTPSer1.50) - 노드(FTPSer2.50)

FTPSer에 bin파일을 저장하는방식으로 운영체제를 로드할수있도록 할것이다.

가장먼저 172.16.0.0-RIPv2 Network를 구성해야한다.

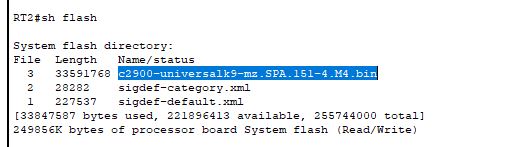

sh flash을 통해 현재사용하고있는 운영체제 flash-memory를 확인할수있다.

파랑색으로나온부분이 운영체제를 담당하는파일이다 bin파일.

(RT2)

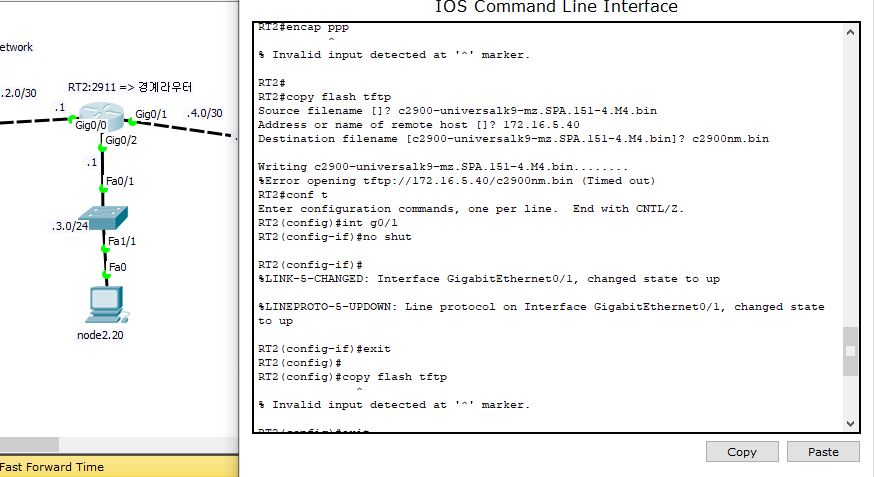

copy flash ftp

를 통하여 현재의 운영체제를 172.16.5.40-FTPser2-c2900nm.bin으로 저장을 한다.

(RT1)

copy tftp flash

를 통하여 172.16.5.40-FTPser2-c2900nm.bin 파일을 현재의 운영체체로 복사한 뒤 운영을 한다.

-> 용량이 너무 커서현재는 되지않았다.

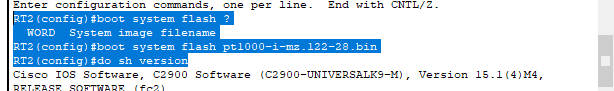

copy tftp flash

를 통하여 작은 용량을 가진 파일 172.16.5.40-FTPser2-pt1000-1-mz.122-28.bin 파일을

현재의 운영체체로 복사한 뒤 운영을 한다.

sh flash

pt1000-1-mz.122-28.bin 안에 있는것을 확인해볼수있다.

boot system flash pt1000-i-mz.122-28.bin

받은 pt1000-1-mz.122-28.bin파일을 boot시켜 사용할수있다.

do sh version

현재 버젼을 학인해보며 pt1000-1-mz.122-28.bin가 안에 있는것을 확인해볼수 있다.

copy start tftp

172.16.5.40-FTPser2

RT2-confg 파일을 불어와서 사용할수도 있다.

tftp방식이 아닌 ftp방식으로도 사용이 가능한데

ip ftp usename cisco

ip ftp password cisco

ftp방식으로 이용할려면 유저이름과 패스워드를 생성해야한다.

copy run ftp

현재에 있는 상태를 copy하여 ftp로 보내는것으로 172.16.1.50-ftpSer1한테 보낸다

파일이름은 Deafault로 RT2-confg로 저장시킨다.

FTPser1.50-192.168.1.50으로

ip ftp usename cisco

ip ftp password cisco

위해서 했던 작업을 확인해볼수있다.

reload를 한뒤

중간에 Cltr + Break up를 같이눌러주면

rommon 1창으로 이동하게 된다.

confreg 0x2142

ROMMON 1>confreg 0x2102(default NVRAM OR 0x2142(FLASH) OR 0x2141(ROMMON)) 해서 부팅 설정을 다르게 불러 올릴 수있다.

기존 설정(NVRAM)이 아니라 새로운 설정(FLASH)에서 설정을 가져온다는 의미가 되므로 NVRAM에서 설정한 것은 무시된다.

en

copy start run

설정한 것을 불러서 사용할수있다.

SNMP로 NetFlow 모니터링

네트워크 모니터링에는 SNMP를 사용하는데 현재 v1에 Inform protocol과 GetBulk protocol을 추가한 v2, 그리고 v2에 Message Integrity, Authentication, Encryption을 추가한 v3으로 발전해 왔다.

보통 SNMP Agent, SNMP Manager, 그리고 MIB(Management Information Base)로 구성되는데 네트워크에서 오가는 모든 패킷을 관찰하므로 네트워크 트래픽이 매우 심해질 때에는 SNMP Agent가 TRAP과 INFORM으로 경고메시지를 만들어 낸다. SNMP는 네트워크상의 연결된 노드들을 볼 수 있는 패스워드와 같은 Community name을 사용하는데 평문장 v1, 암호화 v2, 그리고 인증 등의 v3 버전까지 나와 있다.

해킹에서 promiscuous mode로 LAN에서 오가는 모든 패킷을 보는데도(패킷 분석 포함) SNMP를 사용하고, QR code, Bar code를 이용해서 물체의 이동(철새, 돌고래, 곰, ..)이나 대형 아울렛에서의 inventory(물건 입출입)에서도 이 프로토콜을 사용한다.

시스코 라우터에서는 NetFlow를 사용해서 패킷의 통계를 보는데 source IP, destination IP, source port, layer3 protocol, Input interface를 검사하는 기능을 가지고 Network Application, User monitoring, Security Analysis, 그리고 Accounting/Billing 기능을 제공한다. 혼잡을 일으키는 어플 확인, 낮은 대역폭, 대역폭 사용 등을 진단하며 서비스에 합당한 대역폭을 확인해 준다.

Cisco의 SolarWinds나 HP의 OpenView라는 전문적인 네트워크 모니터링 프로그램을 사용하면 NetFlow를 멋지게 시각화해서 볼 수 있다.

int s2/0

나가는 포트에 설정을 적용해야한다

ip flow ingress

ip flow egress

exit

ip flow-export destination 192.168.3.30 996

192.168.3.30 컴퓨터가 SNTP역할로 996포트로 설정해준다

ip flow-export version 9

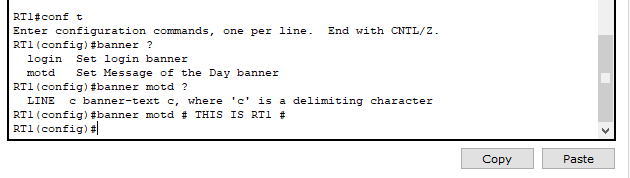

MOTD(Message Of ToDay)와 Logon 메시지, Description 설정하기

이 설정들은 라우터를 좀 더 정확하고 편리하게 운영할 때 필요한 요소들이다.

▪ MOTD는 라우터에 텔넷으로 들어갈 때 라우터에서 보여주는 메시지를 설정하게 해주고

▪ Lgoin Message는 로그인 시 보이는 메시지도 설정할 수 있다. banner 명령어를 사용하면 된다.

▪ Description은 특정 인터페이스에 설정해서 해당 인터페이스가 어디에 연결되어져 있는지를 설명해준다.

banner motd # THIS IS RT1 #

라우터에 텔넷으로 들어갈 때 라우터에서 보여주는 메시지로 # THIS IS RT1 #이 뜰것이다.

banner login # WELCOME TO RT3 #

로그인 시 보이는 메시지도 설정으로 # WELCOME TO RT3 # 이 뜰것이다.

int s2/0

description THIS LEADS TO RT2

escription은 특정 인터페이스에 설정해서 해당 인터페이스가 어디에 연결되어져 있는지를 설명

THIS LEADS TO RT2를 확인해볼수있다.

위와 같이 뜬다.

[dhcp서버를 만들고 default-router를 지정하는 과정이다.]

int fa0/0

ip dhcp pool KOREA

dns-server 168.126.63.1

network 192.168.1.0 255.255.255.0

default-router 192.168.1.1

exit

ip dhcp excluded-address 192.168.1.1 192.168.1.3

dhcp를 할당받을때 1~3까지 주소를 제외시키고 할당받는다.

ip domain-name kahn.edu

!!!ip name-server 168.126.63.1 8.8.8.8

service dhcp

end

ip dhcp excluded-address 192.168.1.1 192.168.1.3

dhcp를 할당받을때 1~3까지 주소를 제외시키고 할당받는다.

위와같이 했기 때문에

4부터 아이피주소를 할당받는다.

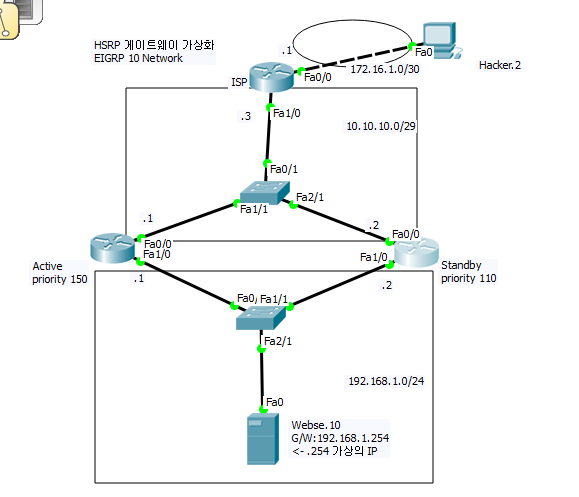

HSRP(Hot Standby Response Protocol)와 VRRP(Vritual Router Redundancy protocol) 게이트웨이 가상화 설정

라우터를 안전하게 하기 위해서 병렬경로처럼 게이트웨이를 가상의 IP로 설정해서 라우터를 앉히면 물리적인 하나의 메인 라인이 죽어도 백업 라인이 살게 되므로 서비스에 지장이 없을 것이다. 여기에는 GLBP(Gateway Load Balancing Protocol) 기법도 있다.

HSRP로 설정된 라우터에서는 우선순위(기본은 100이다)가 가장 높은 라우터가 Active 라우터가 되고 다른 라우터는 Standby 라우터로 지정되는 기법을 사용하는데 특정 라우터의 우선순위를 관리자가 변경할 수 있다. 라우터끼리 3초마다 hello 메시지를 멀티캐스트로 주고받으면서 서로 우선순위를 확인해서 Active 라우터를 선출하고, 10초간 Active 라우터에서 응답이 없으면 Standby 라우터 중에서 우선순위가 높은 라우터가 Active가 되게 된다.

(먼저 아이피주소를 준다)

아래에있는 WebSer.10의 Defualt GateWay는 가상의 아이피주소를 넣어줘야한다.

즉 두개의 물리적인 라우터가 가상의 하나의 아이피주소 254로 할당하는 과정으로

하나의 물리적인 라우터가 끊겨도 다른하나의 라우터로 연결이 가능하다.

(ISP)

ip route 를 설정하지않으면 tracert를 했을때 라우터의 경로를 찾아가기 힘들다.

(Active 왼쪽라우터)

int fa1/0

standby 1 ip 192.168.1.254

standby 1 preempt

우선순의로 위주로 설정

standby 1 priority 150

우선순위의 중요도를 150으로 설정한다.

standby 1 timers 5 15

타이머를 설정하여 일정 시간동안 네트워크가 작동하지않으면

Standby 즉 오른쪽라우터를 이용하게될것이다.

end

(Standby 오른쪽라우터)

int fa1/0

standby 1 ip 192.168.1.254

standby 1 preempt

우선순의로 위주로 설정

standby 1 priority 110

우선순위의 중요도를 110으로 설정한다.

standby 1 timers 5 15

타이머를 설정하여 일정 시간동안 네트워크가 작동하지않으면

Standby 즉 오른쪽라우터를 이용하게될것이다.

end

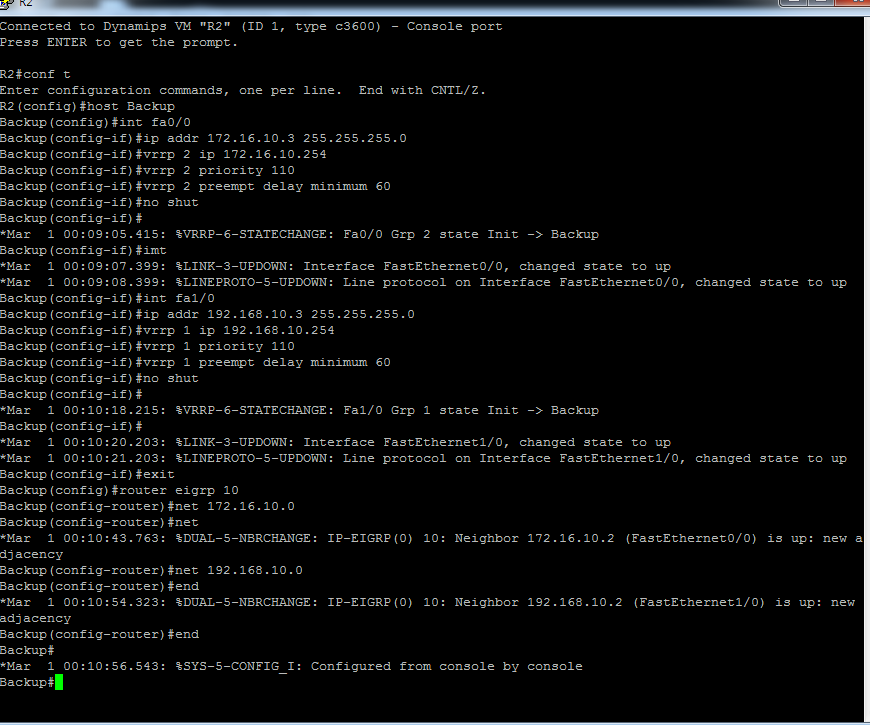

GNS3- HSRP

(MASTER의 내용)

(Back up의 내용)

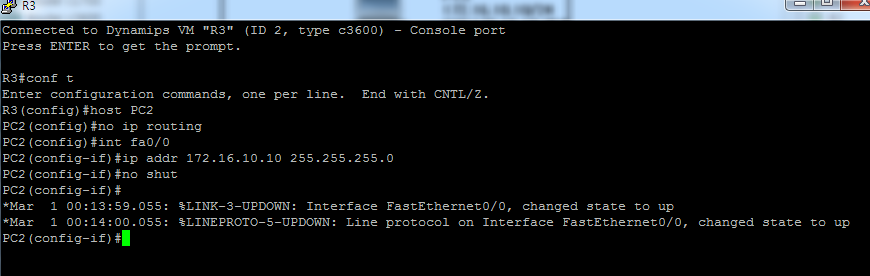

(R3 - 위의 컴퓨터)

no ip routing을 해주도록 한다.

(R4-아래의 서버)

no ip routing을 해주도록 한다.

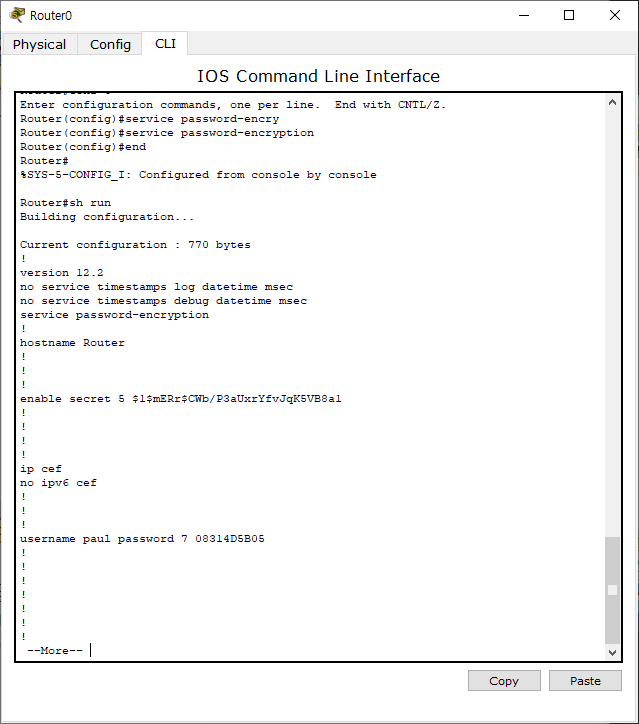

enable sercet 은 원래 해시로써 암호화 되어있어있지만 enable password 은 평문장으로 되어있다.

service password-encryption

을 활용하여

enable password 즉 평문장을 암호화를 시킬수있다.

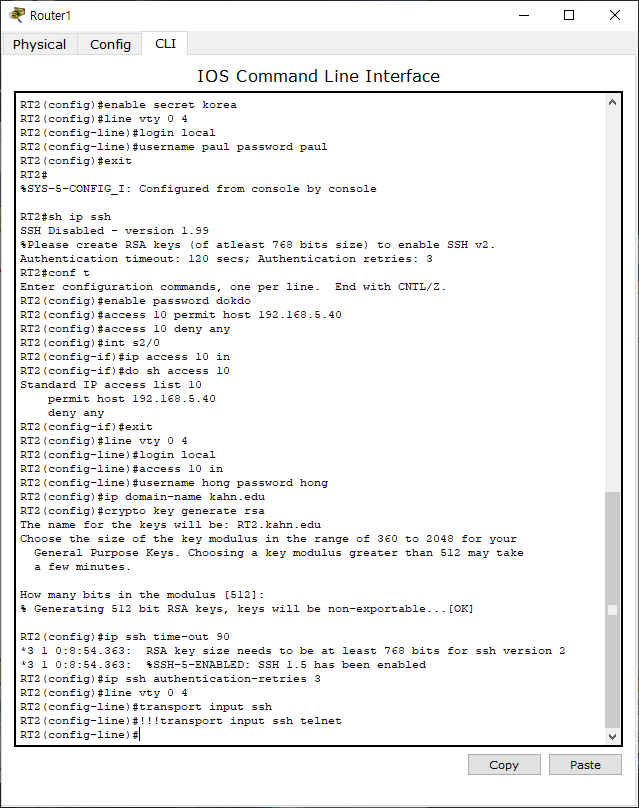

ssh 암호화 설정

중요한부분은

ip ssh time-out 90

연결할때의 시간을 90초이상이되면 아웃이된다.

ip ssh authentication-retries 3

3번이상 틀리게되면 더이상 접근을 못하게할수있다.

!!!transport input ssh telnet

gns에는 사용이가능하다 만약에 ssh로 연결이 불가능할때 대체로 telnet으로 연결이 가능하도록 설정

'학원학습내용' 카테고리의 다른 글

| Windows Server2/공유폴더/백업 (0) | 2021.10.28 |

|---|---|

| WindowServer1 (0) | 2021.10.27 |

| Network8/Nat (0) | 2021.10.25 |

| Network7/ MPR (0) | 2021.10.24 |

| Network6/Vpn (0) | 2021.10.22 |